Keycloak idP アプライアンス

「Powered BLUE for idP 」は、ID管理&認証機能のKeycloakを自社で簡単に運用が出来る idP アプライアンス です。

運用モードは、1)ダイレクトアクセス・モード もしくは 2)リバースプロキシ経由の2モードに対応

ダイレクトにKeycloak へアクセスで運用

リバースプロキシ内蔵+Keycloak を1台で運用

GUIでのサーバーやDBの設定

Keycloakの設定やバックアップ

リバースプロキシの設定

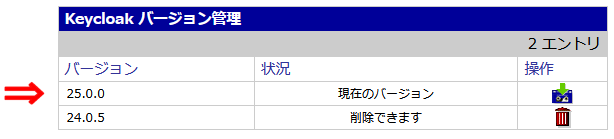

サービス自己監視&再起動

パッチの自動適用

などに対応しており、オールインワンでの運用が可能です。

サーバーや idP / Keycloak の操作や設定

GUIから

サーバーの設定(Network / Firewall )

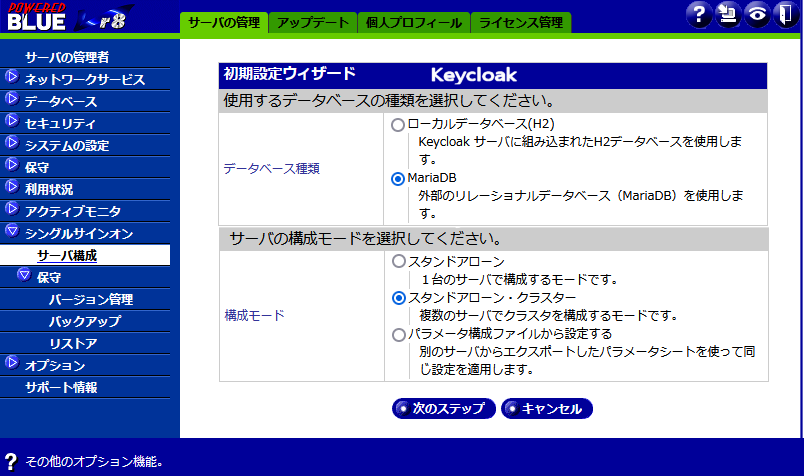

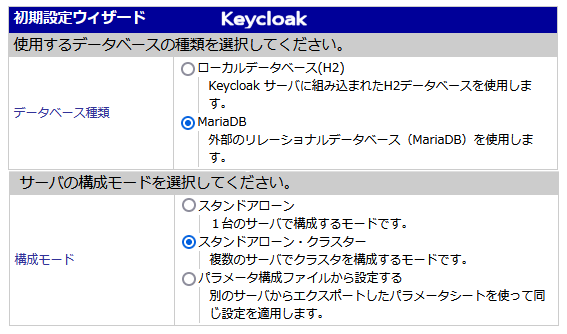

ウィザードによるKeycloakの構成(スタンドアロンやクラスター)

DB設定(H2 / MariaDB)

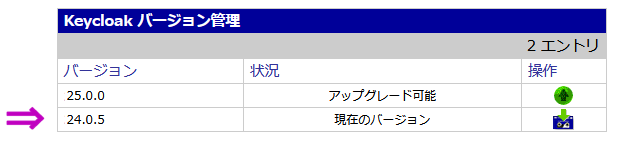

Keycloak のバックアップ、リストア、アップグレード

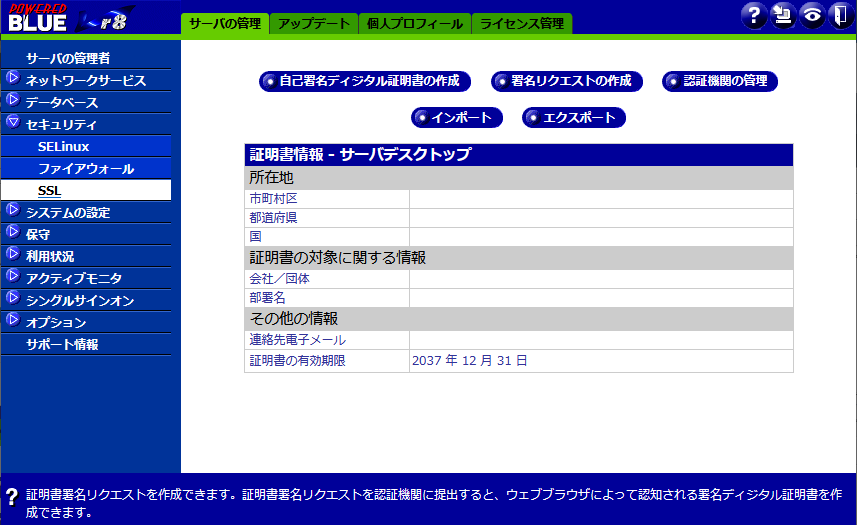

SSLサーバー証明書登録 ( トラストストア対応 )

keycloak へのアクセスポート ( 80 / 443 )

リバースプロキシ構成 ( 80 / 443 )

アクティブモニタ(サービス監視・再起動・管理者への通知)

セットアップウィザード

スタンドアローンやクラスター構成 DBセットアップ

リバースプロキシ経由やダイレクトアクセスモードに対応

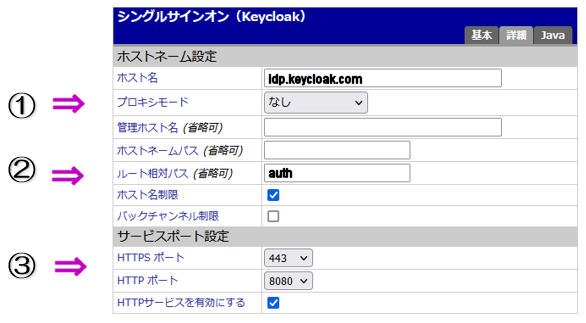

① リバースプロキシ内蔵+Keycloak を1台で運用に対応

リバースプロキシ・モード Client ⇒ ( 443 / リバースプロキシ ⇒ 8080 / Keycloak )

ダイレクトアクセス・モード Client ⇒ ( 443 / Keycloak )

② Keycloakへのアクセスパス / 任意のパス指定に対応 ( 例 auth )

Client ⇒ https:// idp.keycloak.com / auth

③ Keycloak へアクセスポート

443 / 8080 / 80 / etc

SSLサーバー証明書登録

自己証明書やパブリックなSSLサーバー証明書の登録

DBや運用構成

DB 選択クラスター構成(HA) 選択

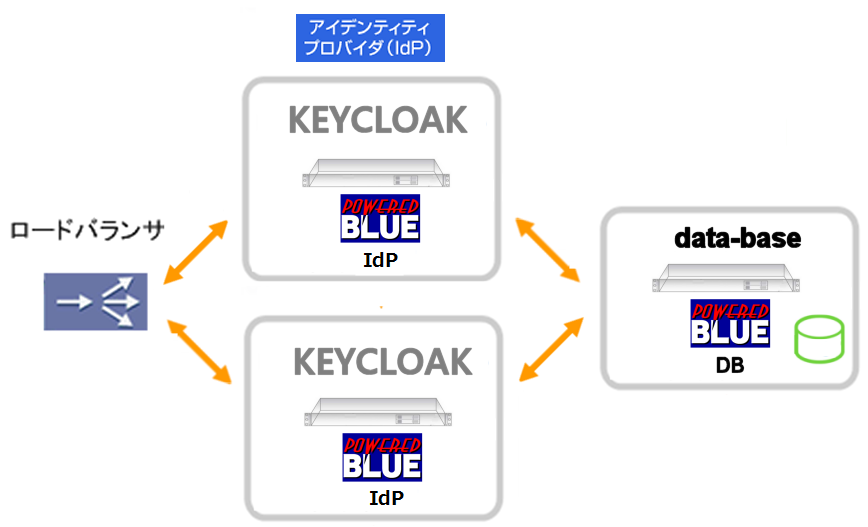

クラスター構成 例

Keycloakのバックアップ

Keycloak アップグレード

簡単運用

サーバーの自己監視やサービスの再起動パッチの自動アップデート

管理者への通知機能

対応の認証方式

各種の認証をサポートしておりID / パスワード認証

ADやLDAP認証

SAML認証

OpenID認証

ワンタイムパスワード認証

SSLクライアント認証

Passkey / 生体認証

などで運用が出来ます

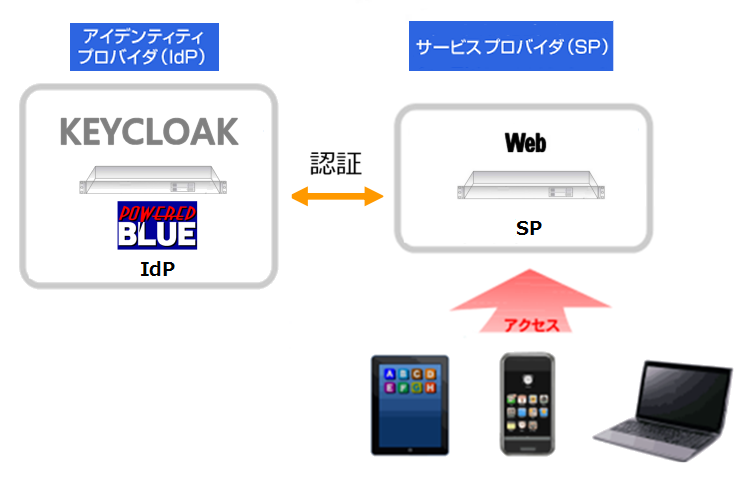

idPとSP構成例

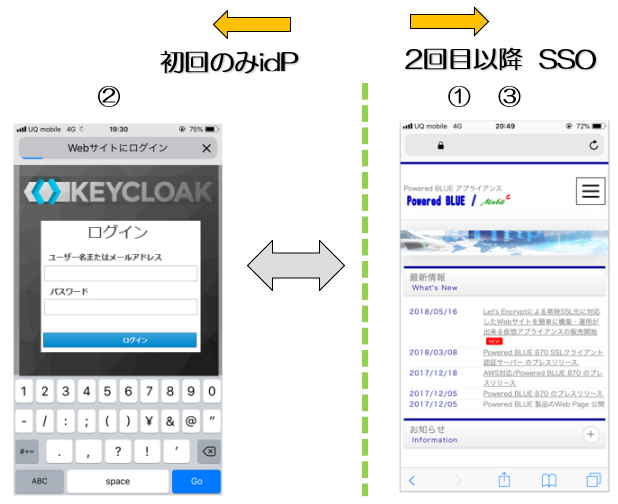

Web (SP) アクセス時のSSO

認証のステップ

① ターゲットWebへアクセス

② 初回のみ idP / Keycloak へアクセス ( シングルサインオン )

③ idP / Keycloak の認証後にターゲットのWebサイトの表示

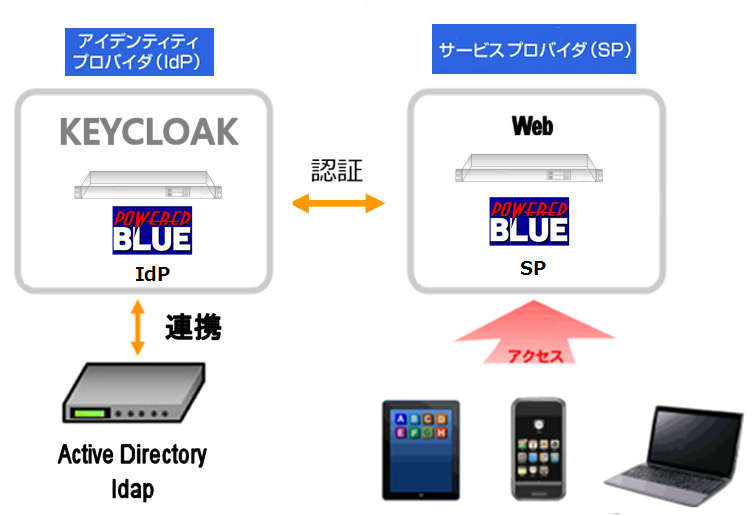

KeycloakとADとのLDAP認証に対応

ADに登録のユーザーでログイン認証

SP機能を持つPowered BLUEとのWeb認証での構成

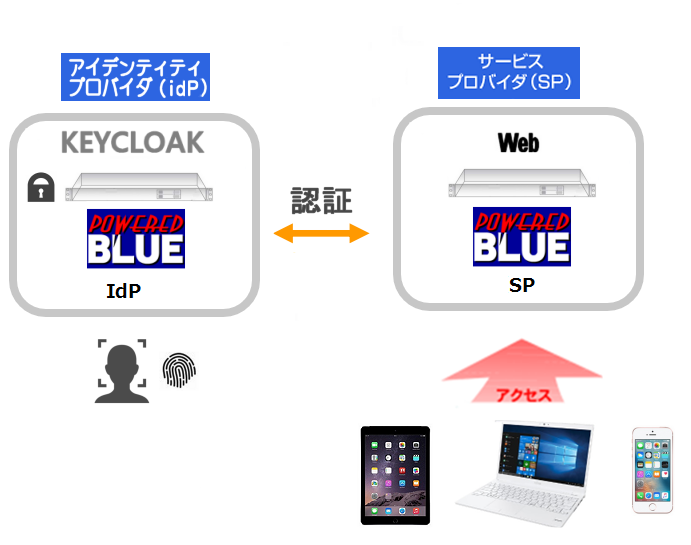

Passkey認証で運用

スマートフォンやタブレットの顔認証や指紋認証

PCの指紋認証やクロスデバイス認証

Passkey認証対応のWebサーバー構成例

「Powered BLUE Web for SecureAccess」

はidP Keycloak と連携でき、

一般的なWebコンテンツのWebサイト

WordPerssのWebサイト

RoundcubeのWebサイト

を構築して、Passkey認証での運用に対応しています

|

|

|

||

| 一般的なWebコンテンツ | WordPressのWebサイト | Roundcube |

Keycloakと認証対応リバースプロキシでの構成例

「Powered BLUE ReverseProxy for SSO / IDaaS」

は、SAML認証やOIDC認証を有したリバースプロキシです

リバースプロキシとの認証連携の構成

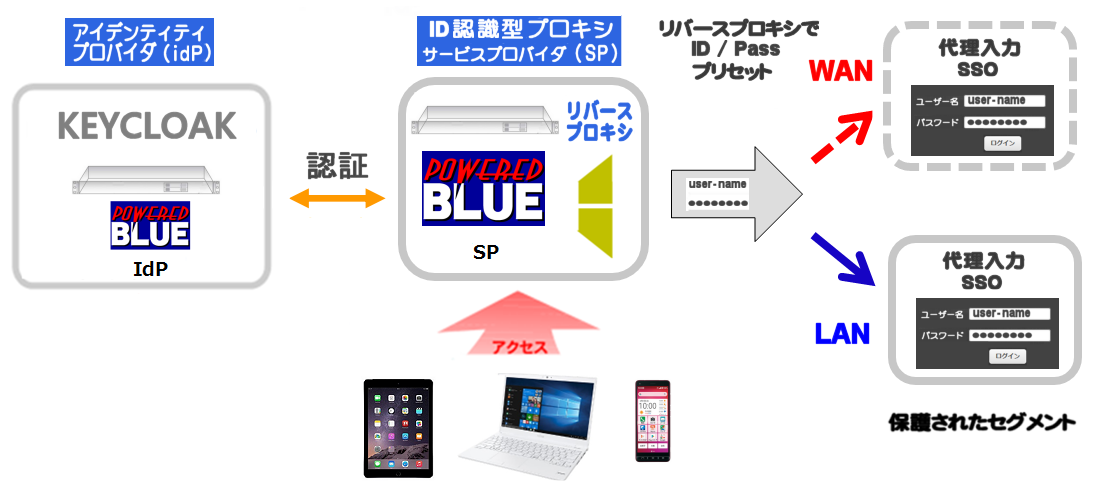

Keycloakと代理認証対応リバースプロキシ経由でのシングルサインオンの構成例

「Powered BLUE ReverseProxy for SSO / IDaaS」

は、SAML認証やOIDC認証の機能に加えて代理認証機能によりSSOで運用できるリバースプロキシです

リバースプロキシでのSSOアクセス (ターゲットWebの改修不要)

SSO認証のステップ

① SAML / OIDC認証対応のID認識型リバースプロキシへアクセス

② 初回のみ idP / Keycloak へアクセス ( シングルサインオン )

③ idP の認証後にリバースプロキシからWebへアカウント情報を代理入力

④ Webへ自動ログイン

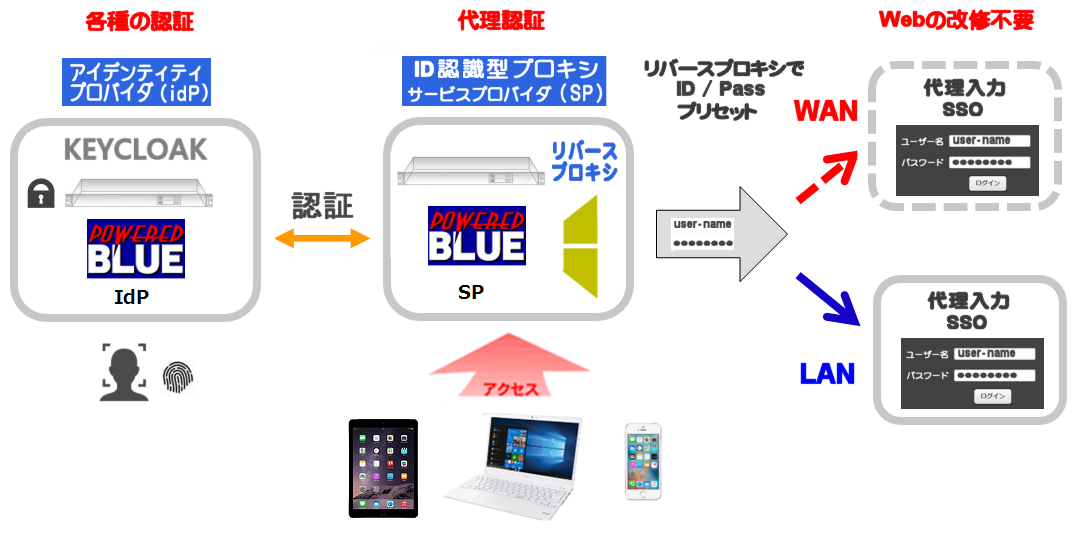

KeycloakでPasskey認証を行いパスワードレス認証でのシングルサインオンの構成例

「Powered BLUE ReverseProxy for SecureAccess」

KeycloakでKeycloakの生体認証を行い、代理認証のリバースプロキシを利用してSSOの構成です

パスワードレス認証でのシングルサインオン構成

ターゲットWebの改修不要

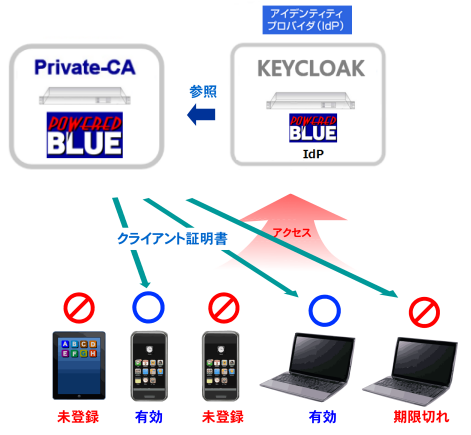

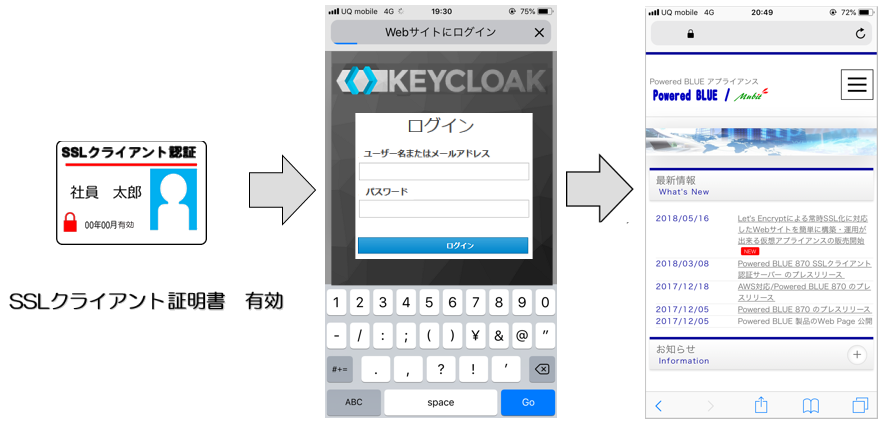

SSLクライアント認証の例

KeycloakへのアクセスをSSLクライアント認証(多要素認証)で運用の構成

1) SSLクライアント認証

2) ID / パスワード認証

有効なSSLクライアント証明書の場合

1)SP (Webやリバースプロキシ) にアクセス

2)idP / Keycloakの認証

(初回のみ / SSO / SSLクライアント認証)

3)認証の成功後 ターゲットSPのWebを表示

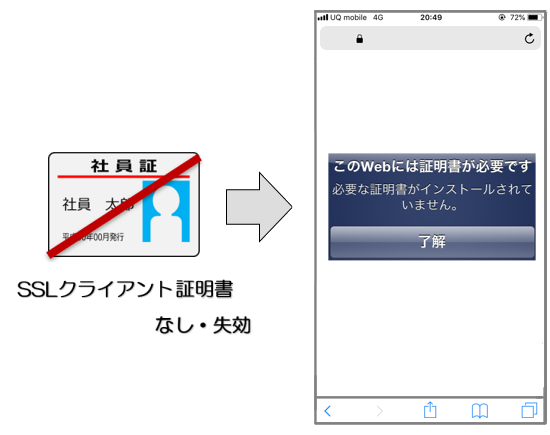

有効なSSLクライアント証明書の無い場合

連携のPrivate-CA

KeycloakでのSSLクライアント認証の設定例

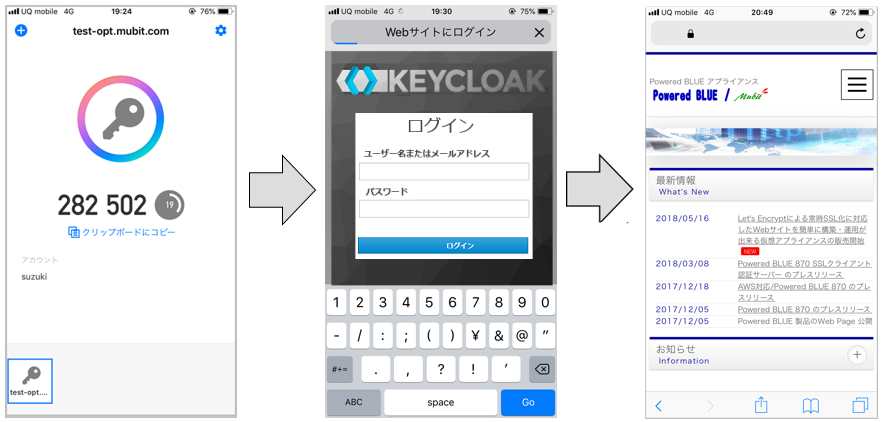

ワンタイムパスワード認証の例

ワンタイムパスワードの認証手順

1)ワンタイムパスワードの表示

2)Webサイトやリバースプロキシにアクセス

3)idp / Keycloakの認証(初回のみ)

ID / パスワード / ワンタイムパスワード入力

4)認証の成功後 ターゲットWebを表示

外部idP連携

外部idPとの認証連携の運用が可能です。Azure AD

GitHub

などSAMLやOpenID Connectに対応のidPと連携が出来ます

閉域網での運用に対応

仮想アプライアンスのイメージでの提供によりインストールなしでの運用が可能

サーバーの自己監視機能により

外部の監視サービスを利用しない運用に対応

アプライアンス構成

OS RedHat 9.x / AlmaLinux 9.x / RockyLinux 9.x 対応GUIでのサーバーやKeycloakの設定

Keycloak

こんな用途に

社内規定上、外部のidPは利用できないユーザー数が多くiDaaSは費用面で利用できない

自社でidPを運用したい

管理者の負担を増やさずに運用したい

クローズドネットワークで運用したい

ADやOffice 365と連携したい

スマフォの生体認証を利用したい

アプライアンスの運用先

対応の仮想環境

VMwareESXi / Hyper-Vなどの仮想環境に対応

|

|

対応のクラウド環境

AWS / Azure / IndigoPro (NTTPC) / VPSなど

仮想アプライアンスのイメージでの提供

オンプレミス

デモ

サーバーの操作や動作の確認が出来ます。

デモサイト