|

|

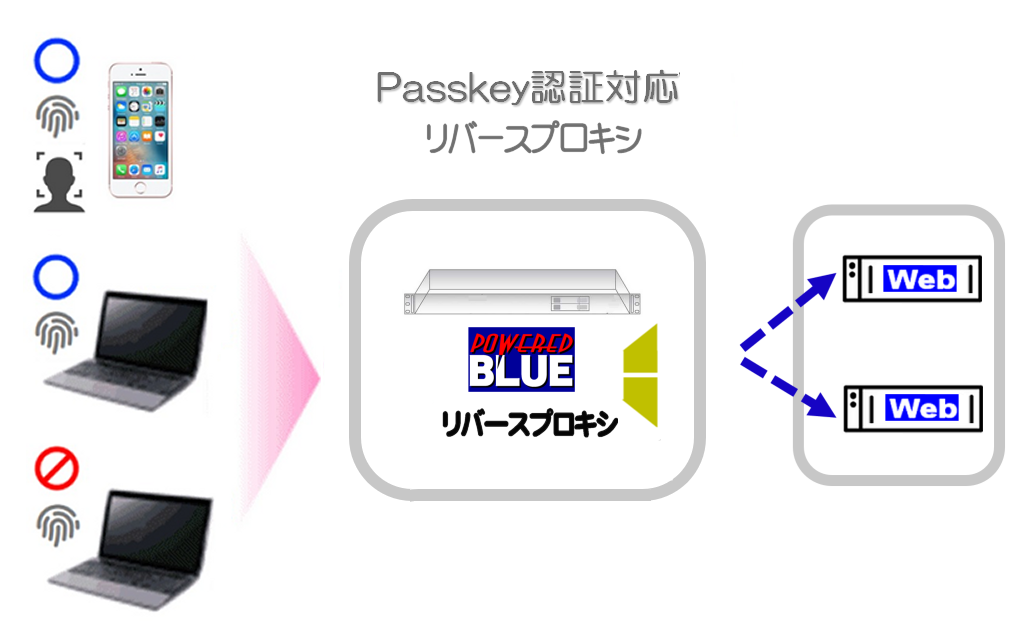

Passkey認証に対応のリバースプロキシ

「Powered BLUE ReverseProxy for SecureAccess 」は、Passkey認証のリバースプロキシです。

現在運用中の既存Webシステムを改修することなく

Passkey認証対応のリバースプロキシで既存Webへアクセス

させることの出来るアプライアンスです。

Passkey認証(パスワードレス認証)

|

FIDOアライアンスが推進するパスキー認証は、スマートフォンなどの生体認証情報(指紋、顔認証、虹彩認証など)を利用して、ウェブサイトの認証を行う方法です。

安全性:パスワードの推測や漏洩のリスクに比べ、Passkey認証は生体認証情報に基づいているため安全です。

利便性:パスワードを覚える必要がなく、スマートフォンの生体認証機能で簡単にログインできます。

汎用性:スマートフォン以外のPCなどの様々なデバイスと連携して利用ができます。

クロスデバイス認証とは

クロスデバイス認証とは、スマートフォンのパスキー認証を利用して、認証機能を持たないPCなどの端末からターゲットのWebへ認証連携でアクセスさせる機能です。  |

|

|

| パスキー認証 | クロスデバイス認証 | クロスデバイス認証 |

| ✅ | ✅ | ✅ |

Bluetooth利用時のクロスデバイス認証のアクセス手順

① PC端末のブラウザでパスキー認証のターゲットのリバースプロキシへ

② PC端末のブラウザにQRコードを表示

③ QRコードをスマートフォンでスキャン

④ スキャンしたQRコードをスマートフォンでパスキー認証

⑤ Bluetooth通信によりスマートフォンとPC間で認証連携

⑥ PC端末のブラウザでターゲットのリバースプロキシ先のWebサイトへアクセス

同期パスキーとデバイスバウンドパスキー

FIDO2の拡張規格である 「Passkey 」認証 では、秘密鍵の保存に関して① デバイス間で同期できる同期パスキー( Synced passkeys )

② デバイスに依存して保存・利用するデバイスバウンドパスキー( Device bound passkeys )

の2種類のパスキーをサポートしています。

主な相違

項目 |

1. 同期パスキー |

2.デバイスバウンドパスキー |

| 保存方法 | クラウドサービスを利用 | 特定のデバイス内に保存 |

| 利用方法 | 複数のデバイスで利用可能 | 1つのデバイスのみ利用可能 |

| メリット | 紛失・故障時の復旧が容易 | より高い安全性 |

| デメリット | クラウドサービスの停止時には 利用が出来ない |

複数のデバイスで利用できない |

パスキー対応ネットワーク構成

機器構成

Passkey認証連携のリバースプロキシクライアントの機器 ( スマートフォンやPC端末 )

既存のWeb (改修不要 )

ブラウザ ( プラグイン不要 )

| |

同期パスキーを利用の場合

iCloudキーチェーンGoogleパスワードマネージャー

などのプラットフォーマーが運用するクラウドサービスと連携

Passky認証の構成パターン

同期パスキーの機器構成

パスキー認証 = ① Passkey認証端末 + ② ユーザー  |

クロスデバイス認証 = ① PC端末 + ②Passkey認証端末 + ③ ユーザー

|

|

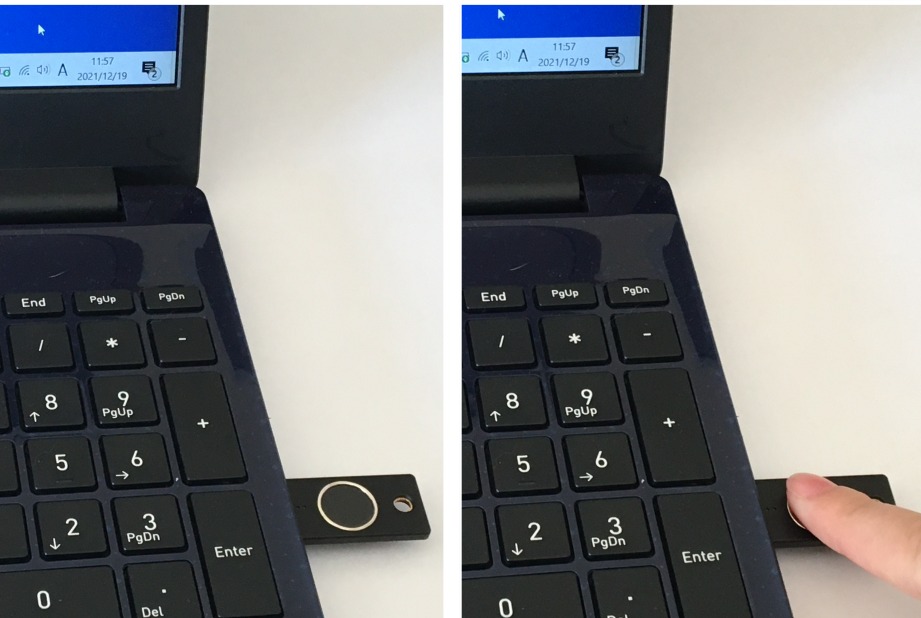

デバイスバウンドパスキーの機器構成

パスキー認証 = ① PC端末 + ②USB認証器 + ③ ユーザー |

|

USB認証器 例

|

|

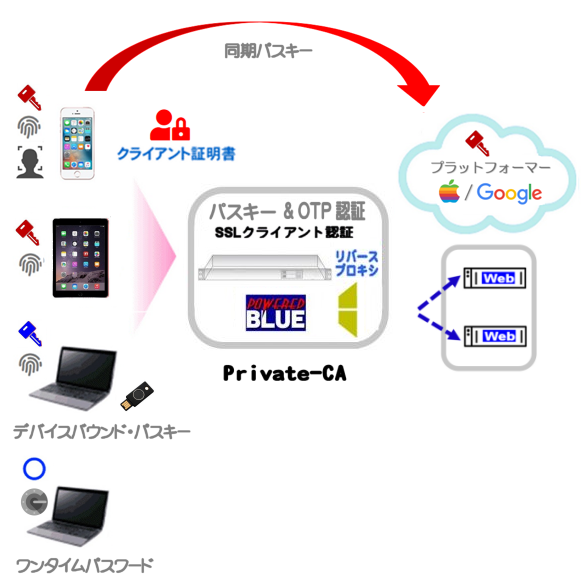

より高度な運用

OTP認証の併用による対応

利用者がパスキー認証の端末でアクセスできない場合があります。その場合には、ワンタイムパスワード認証に対応することでより多くのユーザー端末をカバーリングします。

パスキー認証とワンタイムパスワード認証を併用時の構成

SSLクライアント認証の併用による利用端末の限定

同期パスキー(Synced Passkeys)では異なる端末間でパスキーの利用が可能なため、複数の端末からのアクセスを受ける可能性があります。

会社支給の端末からのみ当該Webへアクセス許可 させる場合には、SSLクライアント認証を併用することで対応します。

高いセキュリティが求められる金融機関、官公庁、医療機関などで有効な手法です。

- パスキー認証+SSLクライアント認証 (利用端末の限定)

- OTP認証+SSLクライアント認証 (利用端末の限定)

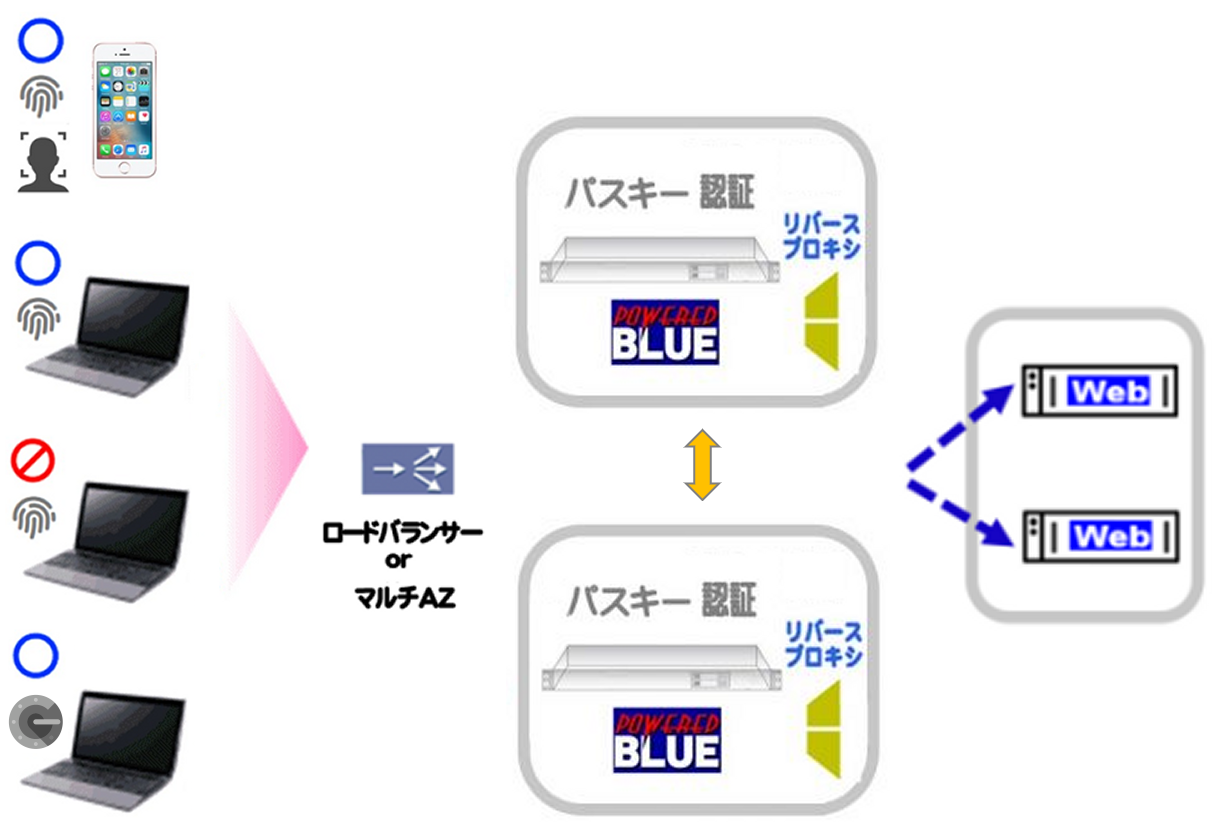

冗長化

HA構成での運用

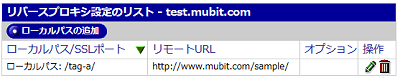

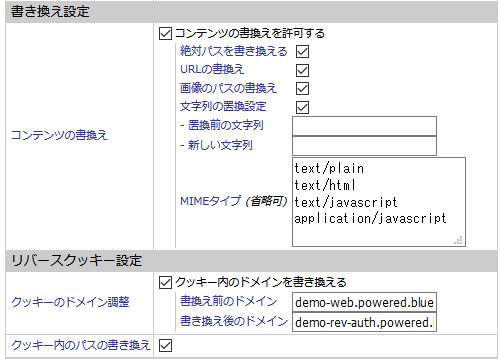

リバースプロキシ設定

リバース先のポート ( http / https / 任意のポート番号 ) を指定に対応リダイレクト先のWebまでSSL通信での運用に対応 (全経路でのSSL通信)

リバースプロキシーに Let's Encrypt の利用に対応

リバースプロキシパラメータ設定

パス調整 (ヘッダー置換 / URL置換 / 文字列置換 / 画像パス置換)クッキー調整 (クッキーのドメイン置換)

バックエンドの接続調整 (接続再利用の有効 / 無効 )

セッション維持 / タイムアウト時間設定

代理入力設定

アプライアンス構成

OS RedHat 9.x / RockyLinux 9.x / AlmaLinux 9.x 対応Passkey認証対応リバースプロキシ

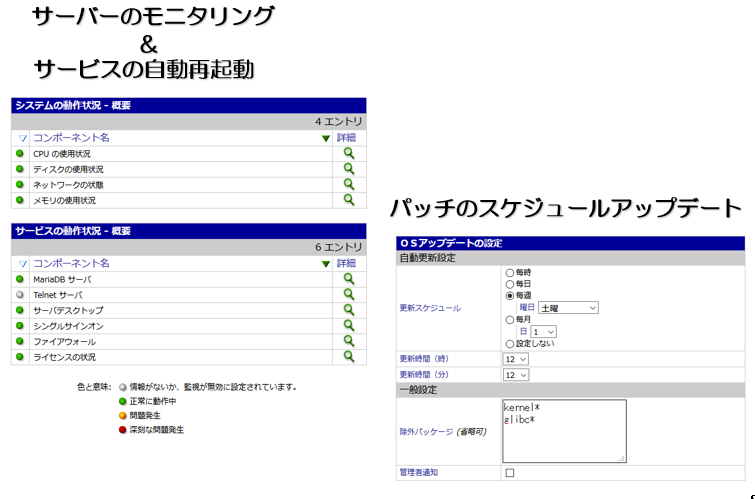

GUIでのサーバー設定

オールインワンでの運用

サーバー管理者の負担軽減

サーバーの自己監視やサービスの再起動機能パッチの自動アップデート機能

管理者への通知機能

| アプライアンスの運用先 |

対応の仮想環境

VMware / Hyper-Vなどの仮想環境に対応

|

|

対応のクラウド環境

AWS / Azure / VPSなど

仮想アプライアンスのイメージでの提供