|

|

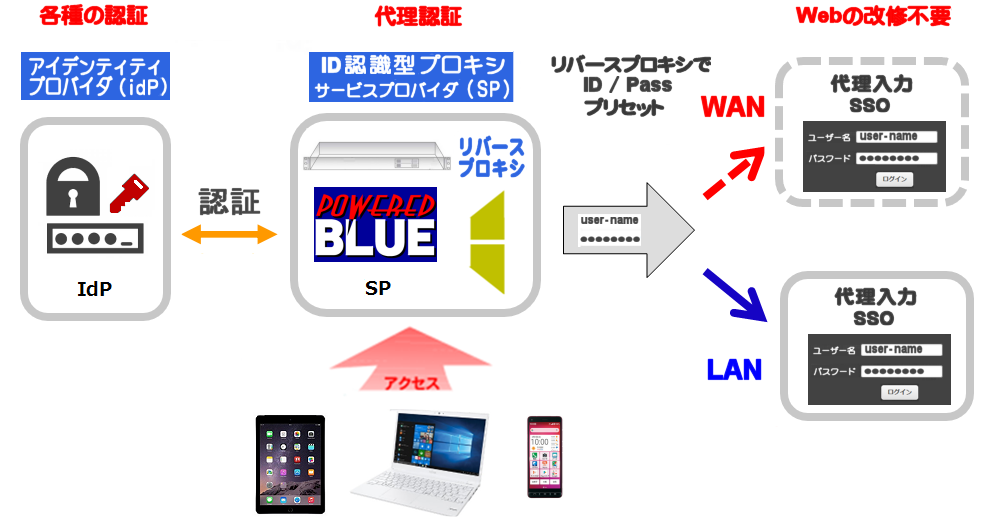

SAMLやOIDC認証に未対応のWebへシングルサインオン

「Powered BLUE ReverseProxy for SSO / IDaaS 」は、Azure ADやKeycloakなどのidP/

iDaaSと認証連携できるSSO リバースプロキシです。

現在運用中のSAMLやOIDC認証に未対応のWebシステムを改修することなく、idPと連携でシングルサインオン運用することが出来ます。

SSO・リバースプロキシ

「idP」と連携して、「ID認識型リバースプロキシ」( IAP: Identity Aware Proxy ) として動作します。SAML認証やOIDC認証機能のリバースプロキシ

「idP」とSAMLやOIDC認証で連携

SAMLやOIDC認証に未対応のWebシステムをSSOメンバーとして構成

リバースプロキシの特徴

リダイレクト先のWebのOSに依存せずに導入が出来る

ブラウザのみで利用が出来る

リダイレクト先のWebを隠蔽できる (セキュリティ上のメリット)

SSOリバースプロキシ・アプライアンスの主な機能

SAML / OIDC認証機能 のリバースプロキシリダイレクト先のWebへのユーザー情報の代理入力

リダイレクト先のWebへのHTTPヘッダ方式でのユーザー情報の転送

GUIからの操作設定

インターネットサーバー機能

などを自社管理でオールインワン(1台)のアプライアンスで運用に対応。

対応のidP

|

|

|

|

idPとリバースプロキシは、SAML認証やOIDC認証で連携

Keycloak アプライアンスの 「Powered BLUE for idP」 とも連携できます

SAMLやOIDC認証に未対応のWebへシングルサインオン

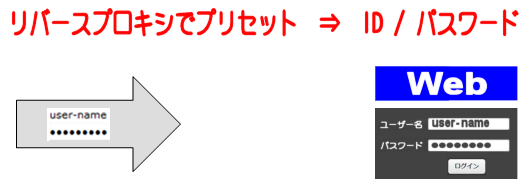

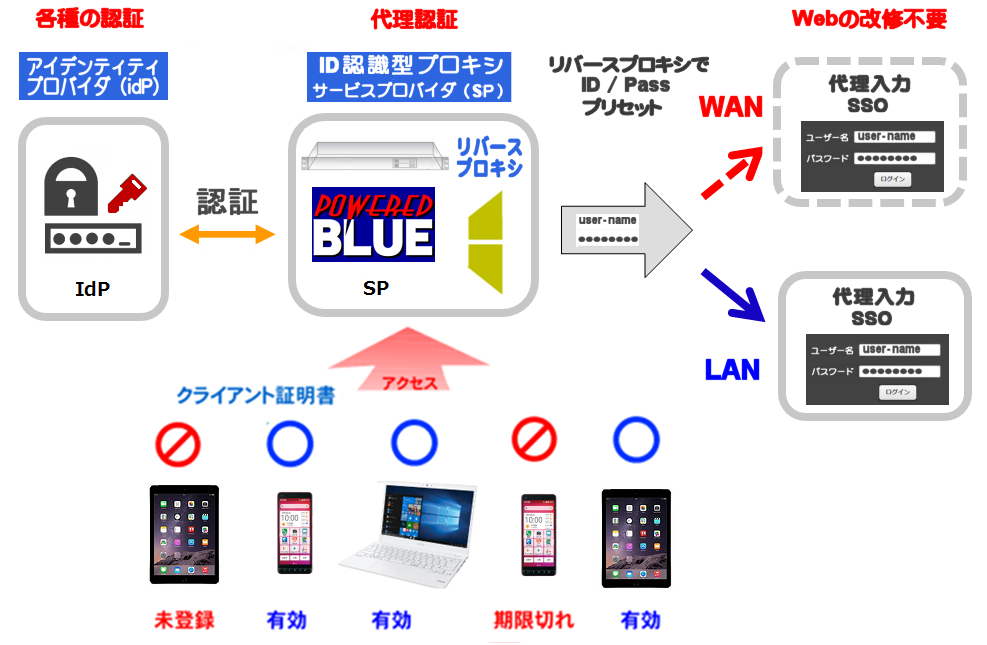

idP側と SAML・OIDC認証でリバースプロキシ連携リバースプロキシからバックエンドのWeb側へ 「ID / パスワード」を代理入力

バックエンドのWebは改修不要

バックエンドのWebは WANやLAN の任意の場所への設置に対応

代理認証

リバースプロキシからWebへ「ID / パスワード」を代理入力&代理認証ユーザー操作でのWebへの「ID / パスワード」の入力不要

SAML / OIDC認証に未対応のWebをSSOのメンバーとして構成

|

|

SSOでの機器構成

idPSAML / OIDC認証機能のSSO リバースプロキシ( ユーザー情報の代理入力機能 )

既存Web ( Webの改修不要 / エージェント不要 / WebのOS 不問 )

ブラウザ(プラグイン不要)

| |

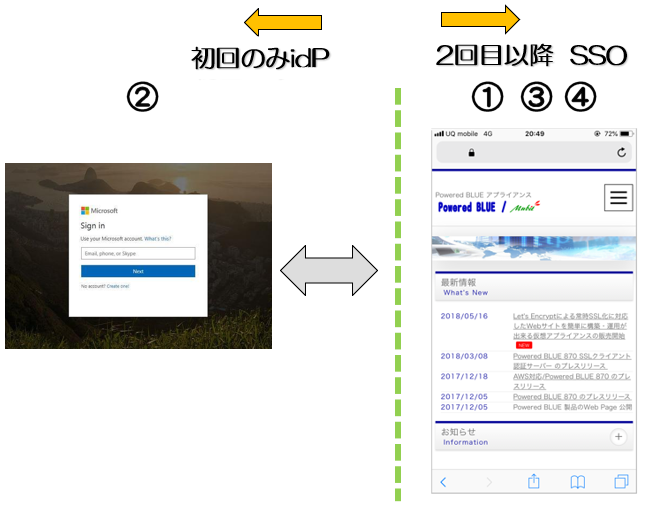

代理認証でのSSO

① SAML / OIDC認証機能のリバースプロキシへアクセス

② 初回のみ idP へアクセス

③ idPの認証後にリバースプロキシからバックエンドのWebへ ユーザー情報を「代理入力」

④ バックエンドのWebへ自動ログイン

各種Web アプリへのSSO

一度のidPの認証で、複数のWebアプリへのシングルサインオンでアクセス

SSLクライアント認証の併用 / 多要素認証

SSLクライアント認証でidPやリバースプロキシへの認証を強化

| クライアント証明書 〇 | クライアント証明書 ✕ | |

|

||

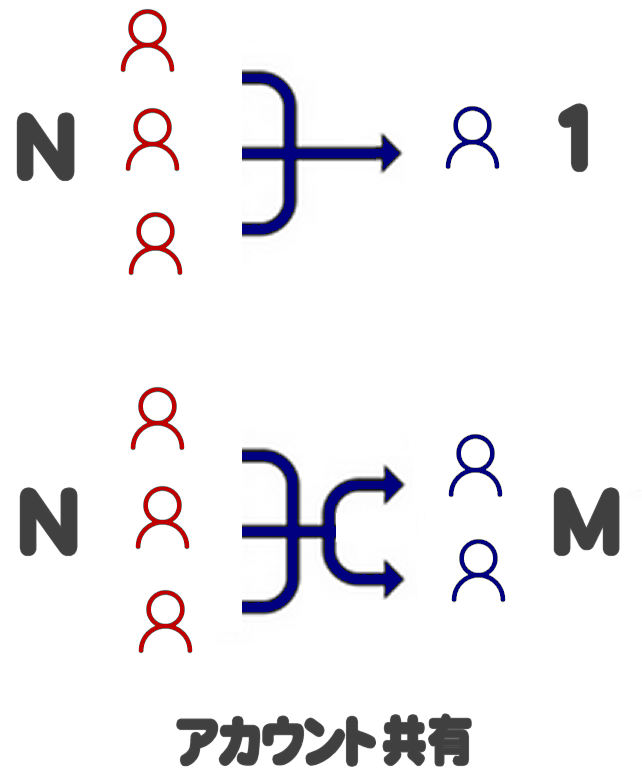

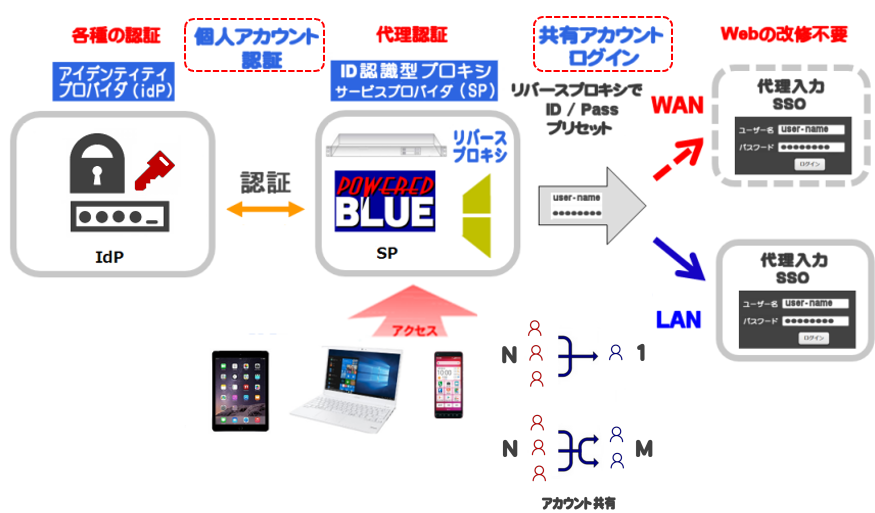

共有アカウントや特権アカウントのSSO化への対応

企業などでは、複数のユーザーから共有IDや特権IDでWebを利用するケースがあります。例えば、取引先の会社で提供するサービスのアカウントを総務部で共有する場合、SSOを利用することでユーザーの負担を軽減し、セキュリティを強化することができます。

SSOに未対応のWebの場合には、SAML/OIDC認証対応のID認識型リバースプロキシから、既存のWebサービスへ共有アカウントや特権アカウントの「ID / パスワード」を代理入力&代理認証を行いSSOを行います。

アカウントはN:1や N:Mでの紐付け

ユーザーからのWebアプリへの「ID / パスワード」の入力不要

ユーザーへのWebアプリの「ID / パスワード」の公開不要

「ID / パスワード認証」のWebアプリをSSOのメンバーとして構成

Webアプリの改修は不要 (サードパーティのWebアプリにも対応)

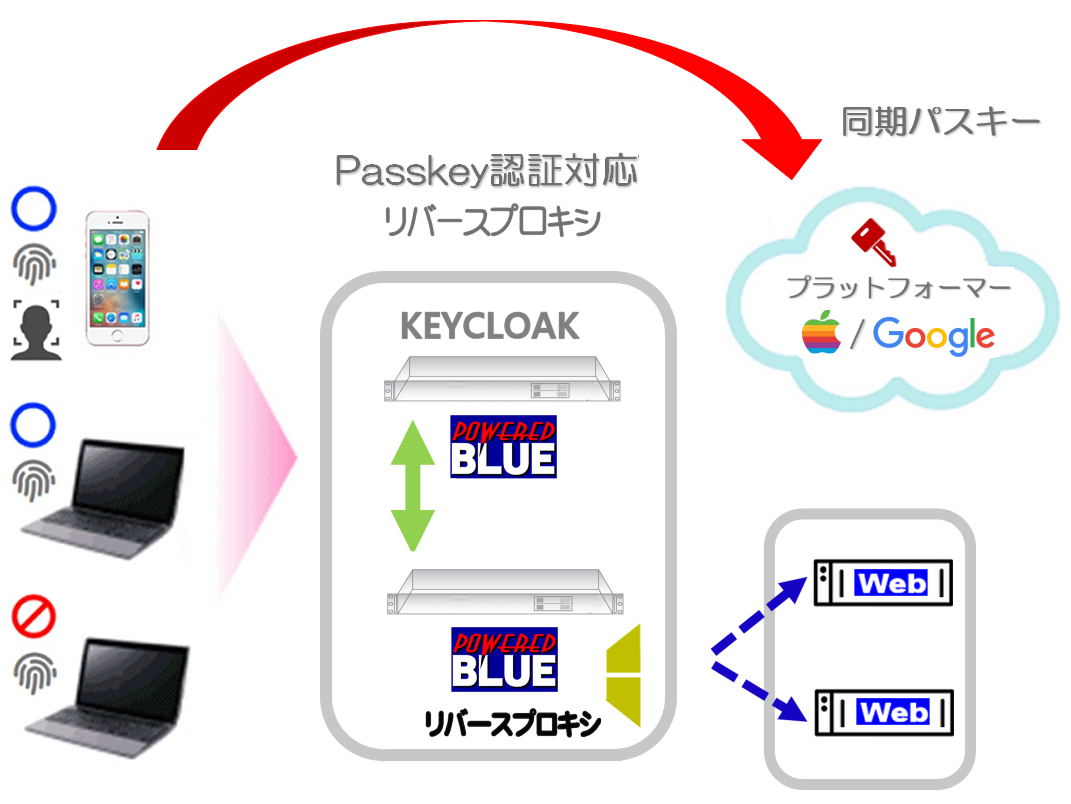

passkey認証(パスワードレス認証)

スマートフォンの生体認証を利用して Passkey認証対応のリバースプロキシ経由で、既存のWebへアクセスを行います

スマートフォン 顔認証や指紋認証など

PC 指紋認証など

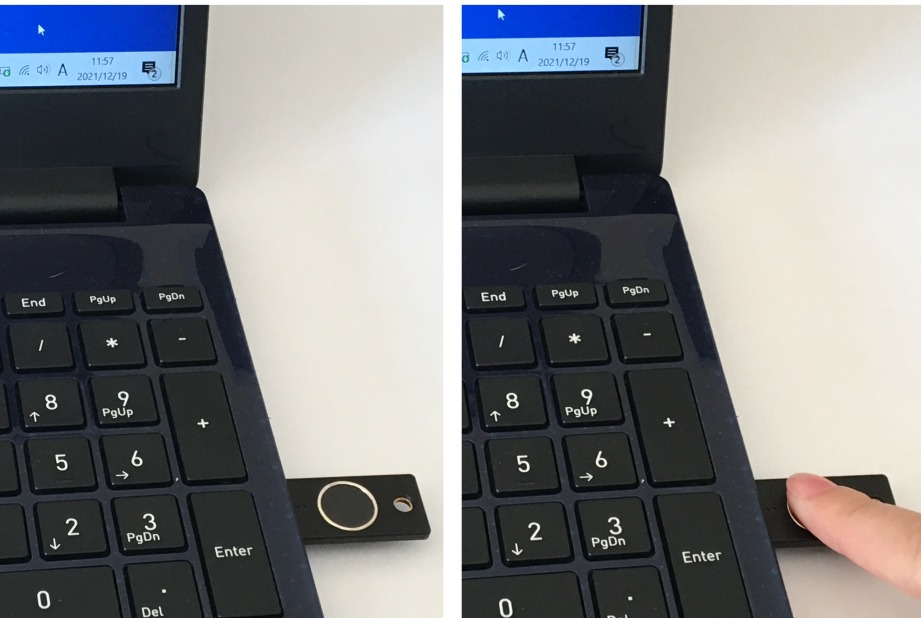

PC端末 ユーザー認証に「指紋情報」を利用の場合

利用者は「指紋認証器」をPCへ接続

|

|

|

利用者の指紋をセキュリティキー「指紋認証器」へ登録

|

|

* Windows10/11はOSの標準機能を利用しての「指紋登録」が出来ます

スマートフォン / Touch IDやFace ID認証時のWebアクセス手順

例 生体認証を利用したパスワードレス認証

(「iPad / iPhone の所持認証」+「生体認証」の2要素認証 )

① 生体認証対応リバースプロキシへアクセス (IDのみ入力 / パスワードレス )

② idPでの認証 (生体認証 )

③ idPの認証後にリバースプロキシからターゲットWebへユーザー情報の「代理入力」&Webへログイン

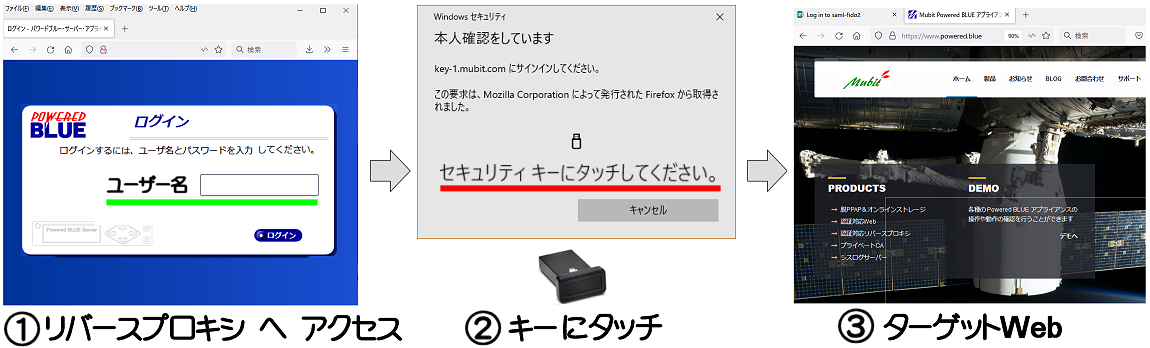

PC端末での指紋認証時のWebアクセス手順

例 生体認証を利用したパスワードレス認証

(「認証器の所持認証」+「生体認証」の2要素認証 )

① 生体認証対応リバースプロキシへアクセス (IDのみ入力 / パスワードレス )

② idPでの認証 (生体認証 )

③ idPの認証後にリバースプロキシからターゲットWebへユーザー情報の「代理入力」&Webへログイン

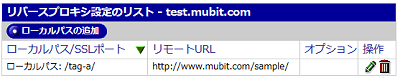

リバースプロキシ設定

リバース先のポート ( http / https / 任意のポート番号 ) を指定に対応リダイレクト先のWebまでSSL通信での運用に対応 (全経路でのSSL通信)

リバースプロキシーに Let's Encrypt の利用に対応

リバースプロキシパラメータ設定

パス調整 (ヘッダー置換 / URL置換 / 文字列置換 / 画像パス置換)クッキー調整 (クッキーのドメイン置換)

バックエンドの接続調整 (接続再利用の有効 / 無効 )

セッション維持 / タイムアウト時間設定

HA構成時 / パラメータ同期 / SSLクラアント証明書同期

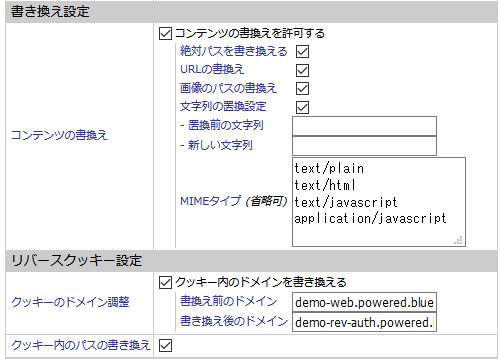

サーバー管理者の負担軽減

サーバーの自己監視やサービスの再起動機能パッチの自動アップデート機能

管理者への通知機能

アプライアンス構成

OS RedHat 8.x / RockyLinux 8.x 対応SAML / OIDC対応リバースプロキシ

GUIでのサーバー設定

オールインワンでの運用

| アプライアンスの運用先 |

対応の仮想環境

VMware / Hyper-Vなどの仮想環境に対応

|

|

対応のクラウド環境

AWS / Azure / FUJITSU Hybrid IT Service FJcloud-O (富士通) / IndigoPro (NTTPC) / VPSなど

オンプレミス

デモ

サーバーの操作や動作の確認が出来ます。