Powered BLUE プライベートCA (リバースプロキシ機能付プライベート認証局)

Powered BLUE プライベートCAは、利用者側でPKI基盤を構築して電子証明書を発行、管理、運用が出来るアプライアンス製品です。自社専用で運営出来るため、証明書の発行コストを大幅に低減することが出来ます。また証明書の迅速な発行や失効など利用者のニーズに合わせた柔軟な運用が可能です。

SSLクライアント認証

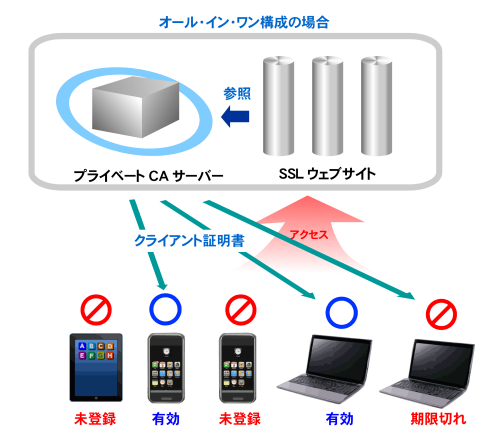

Powered BLUE プライベートCAは、PKI(公開鍵基盤)機能に加えてインターネットサーバー(Web/Mail/DNSサーバー)機能を有しています。サーバー上で

Webサーバーを運用してWebサーバーへのSSLクライアント認証を1台で運用することが出来ます。またリバースプロキシ(Reverse Proxy)機能により、既存のWebサーバーへのアクセスをSSLクライアント認証で運用することにも対応しています。

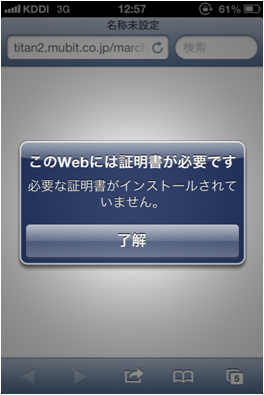

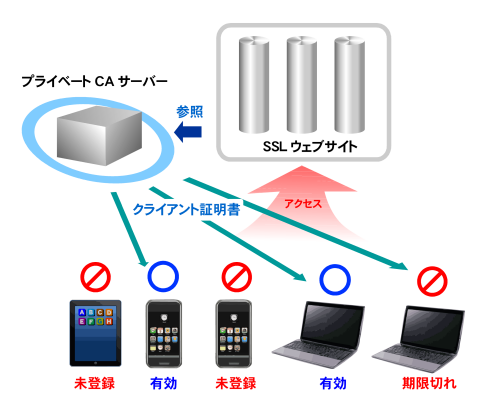

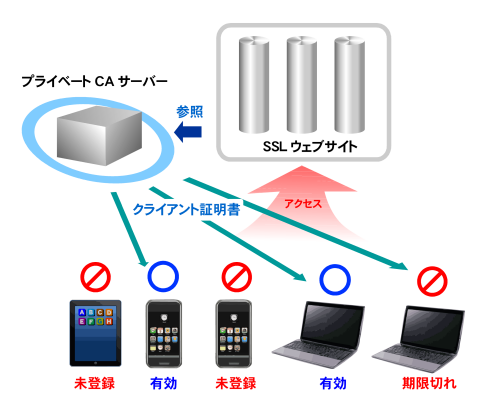

運営者が許可した端末(スマートフォン/タブレット端末/PCなど)のみにSSLクライアント証明書をインストールして、Webへアクセスできる端末をSSLクライアント認証により限定させることが出来ます。証明書の発行や機器紛失時の証明書の失効などは、運営者が随時可能でモバイル端末の新規導入やスマフォの紛失等においてもアクセス可否の設定など柔軟な運用が出来ます。

WebサイトへのアクセスをSSL通信にしただけでは、通信経路のみ暗号化されますが、パスワード

の総当たり攻撃には無防備です。また経路が暗号化されるために、経路の中間での攻撃の遮断も出来ません。そのためにパスワードの総当り攻撃を受けるとサーバーの負荷が大きくなります。SSLクライアント認証を導入の場合には、有効なSSLクライアント証明書を持たないユーザーはセッションを確立出来ないため、サーバーの負荷の低減や攻撃の防止を図ることが出来ます

運営者が許可した端末(スマートフォン/タブレット端末/PCなど)のみにSSLクライアント証明書をインストールして、Webへアクセスできる端末をSSLクライアント認証により限定させることが出来ます。証明書の発行や機器紛失時の証明書の失効などは、運営者が随時可能でモバイル端末の新規導入やスマフォの紛失等においてもアクセス可否の設定など柔軟な運用が出来ます。

WebサイトへのアクセスをSSL通信にしただけでは、通信経路のみ暗号化されますが、パスワード

の総当たり攻撃には無防備です。また経路が暗号化されるために、経路の中間での攻撃の遮断も出来ません。そのためにパスワードの総当り攻撃を受けるとサーバーの負荷が大きくなります。SSLクライアント認証を導入の場合には、有効なSSLクライアント証明書を持たないユーザーはセッションを確立出来ないため、サーバーの負荷の低減や攻撃の防止を図ることが出来ます

Mail/DNS/Web/ログ等のインターネット・サーバー機能もCA機能と合わせて利用出来ます

インターネット・サーバー機能は、

製品の特徴

1)プライベートCAを簡単に構築・運用

プライベートCA (自己認証局) を自社管理で構築運用出来ます

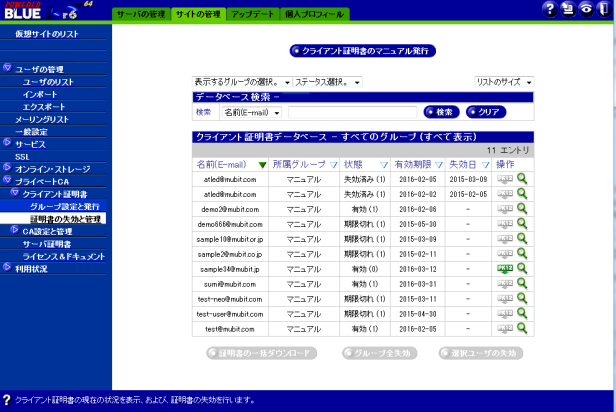

SSLのクライアント証明書などを随時、発行、失効などの操作が出来ます

パブリックなサーバー証明書とプライベートCAの組み合わせで運用に対応

2)Webへのアクセス認証(SSLクライアント認証)

SSLクライアント証明書を利用して、Webへのアクセスをコントロール出来ます

クライアント認証機能付きのホームページを運用することが出来ます

ID/パスワードの不正利用による、Webへのなりすましログイン防止

パスワードの総当り攻撃(ブルートフォースアタック)の防止

ブラウザを利用して社外から社内のWebシステムへのリモートログイン

パブリックなサーバー証明書を利用して、ブラウザの警告メッセージの抑制も出来ます

常時SSLでの運用にも対応

3)オールインワン

Webなどのインターネットサーバー機能

Webアプリの運用(Webメール/グループウエア/オンラインストレージ/ホームページ/他)

常時SSLでのWebへのアクセス&端末認証、CAおよびWebアプリを1台で運用が出来ます

Powered BLUEのインターネットサーバー機能(Mail/DNS/Syslog/他)が利用できます

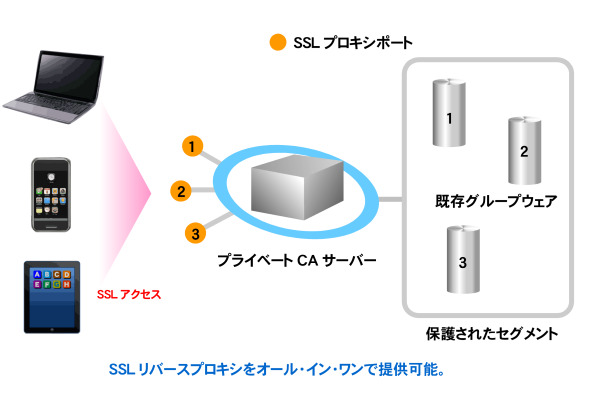

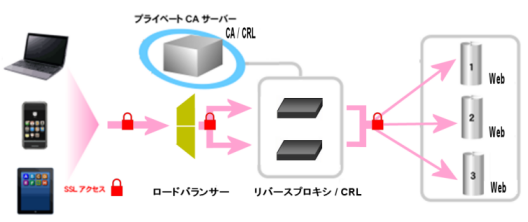

4)SSLクライアント認証&リバースプロキシ

既存のwebサーバーとのプライベートCAの認証連携に対応

既存のWebサーバーへのSSLクライアント認証を簡単に構築できます。

電子証明書(PKI)による認証とリバースプロキシを1台で運用が出来ます

SSLクライアント認証機能付きリバースプロキシとして構成出来ます

既存のWebサーバー側の変更なしで簡単に導入が出来ます

既存Webサービスへのクライアント認証&リバースプロキシの適用例

グループウェア/Webメール/Web-EDI/ワークフロー/オンラインストレージ/ホームページ

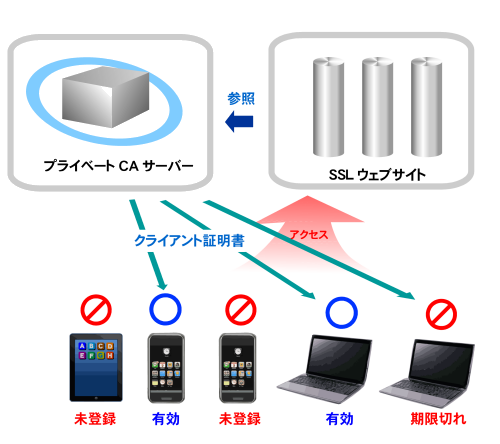

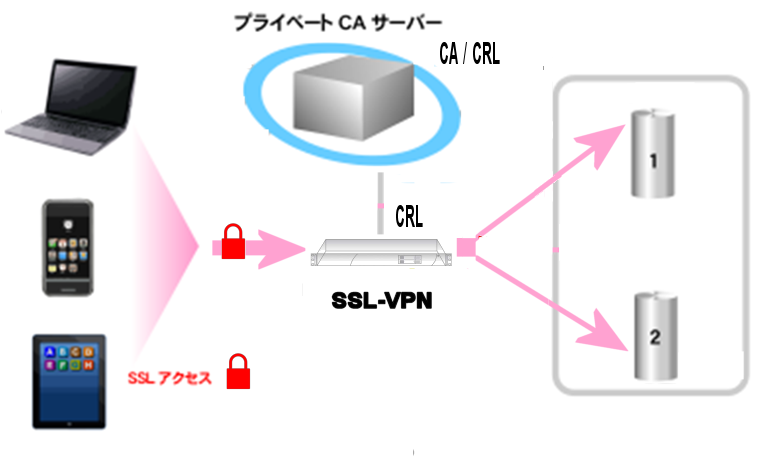

5)既存WebとCA/CRLの連携

既存のwebサーバーとのプライベートCAの認証連携に対応

CA/CRL/Webの分離運用

既存のWebサーバーからCA/CRL参照設定でSSLクライアン認証を構築できます。

6)仮想アプライアンス対応

Hyper-V/VMWareの仮想アプライアンスに対応

7)Amazon サーバーパック / CloudStack対応

クラウド環境としては、Amazon AWS / Apache CloudStack / Citrix CloudPlatform対応

各種のプライベートクラウドやパブリッククラウド

データセンターなどでプライベートCAサーバーを運用出来ます

| AWSではサーバーパックにより専用AMIでの対応 お客様のAWSアカウントですぐに運用が出来ます。 |

|

|

CloudStackへは仮想アプライアンスをインポートするだけで簡単に運用出来ます |

8)マルチテナント対応

複数のCAを運用出来るマルチテナントに対応

1台のサーバーで、複数のCA構築&運用が出来ます

テナントごとに、個別に 「サイト管理者の権限をアサイン」 して運用が出来ます

運用例

企業やサービスプロバイダなどで運用の場合には、テナントごとに個別企業へ

プライベートCA・Webアクセス認証のサービスを提供が出来ます

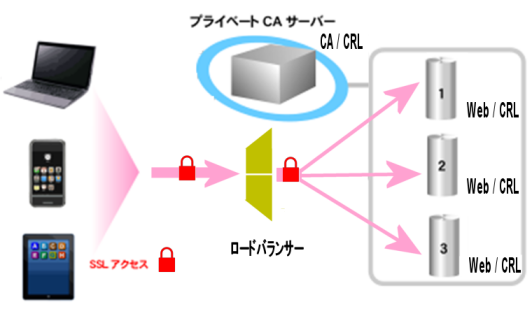

9)ロードバランサ連携に対応

CA/CRLを分離運用

WebサーバーでSSLクライアント認証

通信経路全域でSSL通信(常時SSL)

CA/CRLを分離運用

ロードバランサー配下にリバースプロキシを設置

リバースプロキシでSSLクライアント認証

通信経路全域でSSL通信(常時SSL)

10)SSL VPNでのSSLクライアント認証連携

ハードウエア・アプライアンスモデルも用意しました

|

電源を入れるだけで、すぐに利用出来ます。 プライベートCAやインタネットサーバー機能などをオールインワンで運用出来ます。インターネットサーバー機能については、 |

プライベートCA ご利用例

1)スマートフォン/タブレット/PC向け端末認証BYODなどユーザー端末ごとにWeb/グループウエア/ワークフローなどへのアクセス認証。

2)端末のアクセス禁止

社員が使用している端末を紛失した場合には、管理者がクライアント証明書を失効させる

ことでWeb/グループウエアへのアクセスを禁止させることができます。

3)ワークフローへのSSLクライアント認証

外部から社内のワークフローへのアクセスに際して、プライベートCAで認証された

端末のみをリバースプロキシ機能により中継させます。

4)オンラインストレージへのSSLクライアント認証

5)グループウェア&WebMailでのSSLクライアント認証

6)ブラウザへの警告メッセージの抑制方法

または

対応のクライアント

| SSLクライント証明書 インストール端末 |

PC | スマートフォン iPhone/Android |

タブレット iPad/Android/windows |

|---|---|---|---|

| SSLクライアント認証 | ○ | ○ | ○ |

*1 SSLクライアント証明書に対応しているブラウザでご利用出来ます。

運用例

| 項目 | 名称 | 対応 | 内容 |

|---|---|---|---|

| Webアプリケーション SSLクライアント認証 アクセス認証 例 |

NTTデータ イントラマートワークフロー エイトレッド X-point 楽々Workflow II eValue NS サイボウズ デスクネッツ Active! mail Powere egg RoundCube Aipo WaWaOffice OpenWebMail Zabbix Proself ownCloud 鉄飛テクノロジー FileBlog 他 |

○ | オールインワン運用 *1 リバースプロキシ運用 *2 外部ホストへの対応 *3 分離運用 *4 |

*1 オールインワン運用

CAとWebサーバなどを1台のPowered BLUEサーバーで運用出来ます。

Webサーバーを別途用意する必要はありません。

*2 リバースプロキシ運用

CAとリバースプロキシー機能を1台のPowered BLUEで運用を行い、認証後に、リバースプロキシ機能で既存のWebサーバへ

アクセス出来ます。

*3 外部ホストへの対応

CRL(失効リスト)の外部ホストへの設置対応

*4 分離運用

CA / Reverse Proxy の分離運用なども出来ます

機能

| 製品のタイプ | ベーシックタイプ *1 | リバースプロキシタイプ*2 |

|---|---|---|

| リバースプロキシ | なし | あり |

| https Webアクセス認証 | SSLクライアント認証 | |

| CAサーバー | CA/Web/CRL/リバースプロキシを1台のサーバーでの運用に対応 (分離での運用も可能) |

|

| 証明書発行機能 | CA機能 CRL CSR発行 証明書形式(X.509.ver.3) SSLクライアント証明書発行 (PKCS#12) サーバー証明書発行 (PKCS#12/PEM) アルゴリズム(SHA1/SHA224/SHA256/SHA384/SHA512) CSVインポート機能 グループ管理機能 証明書グループ発行 証明書のダウンロード機能 |

|

| 証明書インポート | 外部発行のサーバー証明書インポート | |

| 検索・失効機能 | 証明書の検索 証明書の失効 |

|

| インターネットサーバー機能 | Web/Mail/DNS/ftp/Syslog サーバー | |

*1 ベーシックタイプは、CAとWebサーバー機能を1台のサーバーでの運用にも対応しています。

*2 リバースプロキシタイプは、ベーシックタイプの機能を含みます。

動作環境

| 対応OS | Red Hat Enterplize Linux 6.x Server (64bit) CentOS 6.x (64bit) |

|

|---|---|---|

| 仮想アプライアンス | VMWare ESXi 4.0 / ESX 4.0 / ESXi 4.1 / ESX 4.1 / ESXi 5.0 / ESXi 5.1/ ESXi

5.5 / ESXi 6.0 / ESXi 6.5 Hyper-V 3.0/4.0/5.0/6.x |

|

| クラウド環境 | Apache CloudStack / Citrix CloudPlatform *1 | Amazon AWS |

| クラウド基盤運用事業社 | NTTコミュニケーションズ (cloudn) IDCフロンティア (セルフクラウド) KDDI (クラウドプラットフォームサービス) GMOクラウド (ALTUS) QIC (Qumo) |

専用AMI対応 |

| CPU / メモリ / HDD (min) | CPU x 1 (1 Core) / メモリ 1024MB / HDD-20GB | |

*1 Powered BLUEの仮想アプライアンスのイメージテンプレートでのインポートが出来ます

その他の事業者や運用環境については、お問い合わせください

資料(仮想アプライアンス VMware版・Hyper-V版)

デモサイト

Powered BLUEの デモサーバー

デモサーバー

評価版

評価環境の用意がございます。 お問い合わせください。

お問い合わせください。

価格表(仮想アプライアンス ・ ハードウエアアプライアンス)

グループウェアSSLクライアント認証パック

| プリセット出荷に対応の グループウエア&Web Mail |

サイボウズ office | デスクネッツ | Active! Mail |

|---|---|---|---|

| SSLクライアント認証 | ○ | ○ | ○ |

*1 SSLクライアント証明書に対応しているブラウザでご利用出来ます。